IT-Security

Anonym im Internet

Es kann viele Gründe geben, weshalb man im Internet anonym bleiben möchte. Sei es eine Tätigkeit als Journalist, Aufenthalt in einem politisch unsicherem Land oder auch einfach das Wertschätzen der eigenen Daten. Zu oft kommt es vor, dass große Webseiten von einem Datenleak betroffen sind und so private Daten in Händen von Kriminellen landen.

Wichtig ist es zu verstehen, dass das Streben nach Anonymität im Internet viele Hürden und Einschränkungen mit sich bringt. Die folgenden Punkte bieten zwar eine hohe Anonymität, aber

lückenlos anonym ist man nie. Desweiteren setzt dieser Artikel vorraus, dass ein gewisses IT-Sicherheitsverständnis vorhanden ist. Genauere Schritt-für-Schritt-Anleitungen zu den einzelnen Punkten

sind im Internet auffindbar.

Auch sollten Sie selber einschätzen vor wem Sie anonym sein wollen und wie hoch die Anonymität sein soll.

Physische Absicherung

Beim Endgerät fängt die Anonymität an. Jedes internetfähige Endgerät ist mit einer MAC-Adresse versehen, die von Dritten ausgelesen werden kann.

"MAC-Adresse" steht für "Media-Access-Control-Adresse" und ist eine unique Nummer für die Hardware einer Netzkarte. Zwar kann diese durch MAC-Spoofing verändert werden, aber

es ist zu empfehlen schon das Endgerät (z.B. einen Laptop) mit Bargeld oder Monero zu kaufen und erst danach MAC-Spoofing anzuwenden. Was Monero ist, wird weiter unten erklärt.

Je nachdem wie hoch die eigene Anonymität sein soll, muss man auch beim Kauf des Endgerätes bedenken wo das Endgerät erworben wird und wer den Erwerb mitbekommt.

Nach dem das Gerät gekauft wurde, sollte das BIOS zurückgesetzt werden (hierfür reicht das kurze Entfernen der BIOS Batterie vom Mainboard).

Auch die Festplatte sollte vollständig von Dateien befreit und zurückgesetzt werden. Danach erst geht es weiter mit der Installation eines Linux Live Betriebsystems und der Verschlüsselung der Festplatte mit Hilfe von "VeraCrypt",

denn nur so lässt sich die physische Sicherheit gewährleisten.

Linux als Live OS

Eine Linux Live Distribution (z.B. Ubuntu oder noch besser: Tails) bietet die beste Sicherheit und Anonymität, da sämtliche Daten nach dem Herunterfahren gelöscht werden.

Dies hat den Vorteil, dass der Zugriff eines Dritten auf das Endgerät keine Gefahren mit sich bringt, weil keine privaten Daten vorliegen.

Natürlich will man mit dem Endgerät auch arbeiten und bei der Arbeit am PC ist es nicht immer möglich alles zu löschen und jedes mal neu anzufangen.

Daher empfiehlt es sich wichtige Daten auf einer externen Festplatte abzuspeichern und den Datenträger mit VeraCrypt zu verschlüsseln.

Selbstverständlich sollte bei der Verschlüsselung ein starkes Passwort gewählt werden.

Internetverbindung absichern

Auch hier gilt wieder das Selbsteinschätzen von der benötigten Anonymität.

Dies ist einer der wichtigsten Punkte und es bedarf einer gründlichen Planung um keine Fehler zu machen. Nur ein Fehler kann ausreichen um seine eigene Identität preiszugeben.

Es sollte vermieden werden einen Internetzugang zu nutzen, der auf den eigenen Namen zurückführbar ist.

Um dies zu vermeiden kann man beispielsweise ein öffentliches WLAN für die eigene Arbeit nutzen. Natürlich bringt es Gefahren und Nachteile mit sich, dennoch steigert es die Anonymität sehr.

Eine weitere Möglichkeit ist die Nutzung eines angemieteten Servers/PCs per Fernschalte. Anbieter für sowas gibt es wie Sand am Meer, doch nicht alle akzeptieren die Zahlung per Monero.

Dadurch wird die Arbeit nicht am eigenen Gerät verrichtet, sondern auf dem Mietgerät und somit wird das eigene Gerät nur zur Verbindung benutzt.

Die Verbindung zum Mietgerät sollte dabei natürlich verschlüsselt sein.

Tor kann zwar sehr langsam sein, aber bei einer hohen Stufe an Sicherheit ist der Tor-Browser nicht wegzudenken. Es wird empfohlen Tor als Standardbrowser zu nutzen, da der Browser automatisch alle Daten nach dem Beenden löscht und den eigenen Datenverkehr durch das Tor-Netzwerk leitet.

Anonymer VPN Anbieter

An dieser Stelle muss erwähnt werden, dass VPNs Ihnen nicht die Sicherheit bieten, die immer angepriesen wird. Ein VPN ist nur für ein geringfügiges Sicherheitsprofil gedacht. Internetnutzer, die einfach nur in einem offenen LAN (z.B. Hotel oder sonstiges) das Internet sicherer nutzen wollen, können einen VPN nutzen, aber Schutzbedürftige mit hohen Sicherheitsansprüchen sollten nicht zu VPN Anbietern greifen. Ganz einfach erklärt sind die IPs, auf die Sie über Ihr Gerät zugreifen, nicht mehr von Ihrem ISP (Internet Service Provider) oder einem Angreifer im Netzwerk einsichtbar, jedoch aber vom VPN Anbieter, der Ihren Traffic speichert und diese Daten wohlmöglich weiter geben kann. Das TOR Netzwerk ist die bessere Wahl, wenn es um Sicherheit geht. Dennoch stellen wir Ihnen den, unserer Einschätzung nach, besten VPN Anbieter vor.

Der wohl beste VPN Anbieter bezüglich Anonymität ist "mullvad.net"

Mullvad erhebt keine persönliche Daten. Nicht mal beim Kauf! Es ist möglich per Monero zu bezahlen - sogar eine Zahlung mit Bargeld über Briefversand wird angeboten.

Ein 16 stelliger Nummerncode ersetzt E-Mail und Passwort.

Mit Monero zahlen

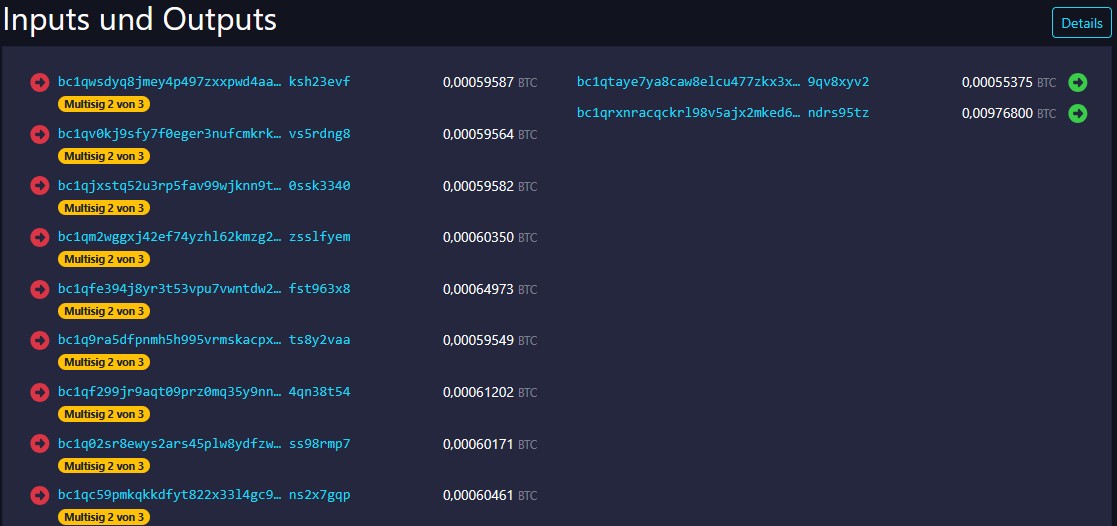

Monero ist wie z.B. auch Bitcoin eine Cryptowährung. Jedoch ist, im Gegensatz zu Bitcoin, die Blockchain von Monero nicht öffentlich einsehbar oder nachverfolgbar. Somit kann auch niemand einsehen von wem eine Zahlung getätigt wurde und an wen die Zahlung ging. Im folgenden Screenshot sieht man einen Ausschnitt von der Webseite "mempool.space". Diese Webseite zeigt jeden Bitcoin-Block und die darin enthaltenen Transaktionen an. Für Monero existiert solch eine Webseite nicht, da es schlichtweg nicht möglich ist die Blockchain von Monero einzusehen.

Wichtig ist natürlich, dass der Kauf von Monero auf einer dezentralen Handelsplattform abgeschlossen wird, denn hier gilt kein KYC (Know Your Customer) Prinzip.

Der Kauf funktioniert zwischen den einzelnen Usern ohne Mittelsmann.

Verhalten im Internet

Sie selbst sind eine Schwachstelle. Wenn nicht sogar die Größte.

Jede Information, die Sie teilen kann gegen Sie verwendet werden um Ihre Identität offenzulegen.

Aus diesem Grund empfiehlt es sich so wenig wie möglich über sich selbst preiszugeben oder auch Falschinformationen zu nutzen.

Wenn Sie Daten irgendwo zur Verfügung stellen, sollten Sie unbedingt darauf achten bei jeder Datei die Metadaten zu entfernen.

Beispielsweise wurde John McAfee bei seiner Flucht aus Belize nur durch einen Fehler eines Journalisten lokalisiert.

Die Journalisten hatten ein Foto veröffentlicht, das vor Ort mit McAfee aufgenommen wurde, aber vergessen die Metadaten zu entfernen. Zu diesem Zeitpunkt war

eine Belohnung für die Festnahme von John McAfee ausgesetzt worden. In den Metadaten waren genaue GPS Koordinaten auffindbar und so hatte es nicht lange gedauert,

dass McAfee und die Journalisten verfolgt wurden.

Desweiteren empfehlen wir das Nutzen von "PGP" (Pretty Good Privacy) um wichtige E-Mails oder sonstige wichtige Nachrichten zu verschlüsseln. So kann sichergestellt werden, dass wichtige Informationen nur vom richtigen Empfänger gelesen werden können.

Wie bereits erwähnt, bringt Anonymität viele Einschränkungen mit sich. Dennoch müssen diese Einschränkungen hingenommen werden, wenn man ein hohes Maß an Anonymität benötigt.

Mit den genannten Punkten sollte dies möglich sein.

Alle Angaben ohne Gewähr. Dieser Artikel dient lediglich der Bildung und soll keine Grundlage für kriminelle Handlungen sein.