News - 04.02.2024 - Tamerlan Azaew

BitLocker-Backdoor gefunden

Der YouTube Nutzer „stacksmashing“ veröffentlichte am 03.02.2024 eine Backdoor für den, als sicher eingestuften, BitLocker von Microsoft.

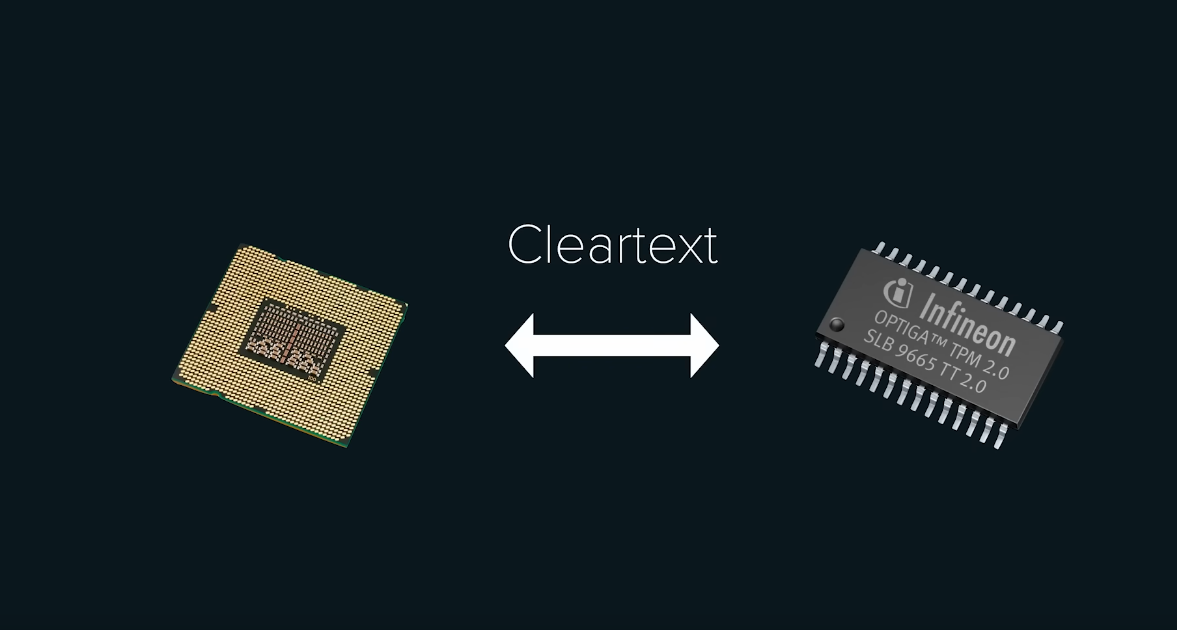

Aufgrund dessen, dass die Kommunikation zwischen der CPU und dem Infineon TPM 2.0 unverschlüsselt ist, konnte der Angreifer mit Hilfe eines "Raspberry Pi Pico" den Key, der zur Entschlüsselung von Bitlocker verwendet wird, sniffen und hatte somit Zugriff auf die Daten des Lenovo Gerätes.

Wie ist der Angreifer vorgegangen?

Der Lenovo Laptop verfügt über einen Infineon OPTIGA TPM 2.0 (SLB 9665 TT 2.0). Dieser TPM (Trusted Platform Module) speichert unteranderem den Entschlüsselungs-Key für Bitlocker und sendet beim Startvorgang des Laptops den Entschlüsselungs-Key an die CPU.

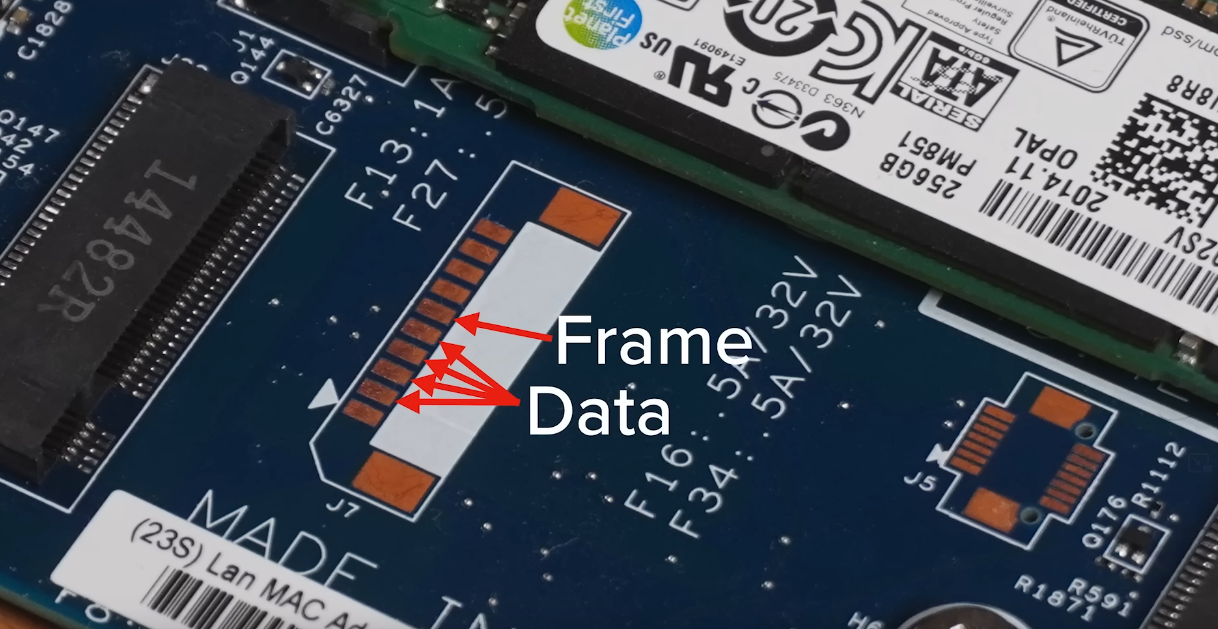

Der TPM des Lenovo Laptops kommuniziert über LPC (Low Pin Count) mit der CPU. Um die Kommunikation zwischen dem TPM und der CPU zu sniffen, nutzte der Angreifer einen Connector auf dem Motherboard. Mit Hilfe eines Multimeters gelang es dem Angreifer 5 Signale abzufangen. Diese 5 Signale bestehen aus 4 Datensignalen (LAD 0-3) und einem Framesignal (LFRAME).

Da auf dem Connector kein Clock-Signal übertragen wird, musste der Angreifer, durch mehrfaches Ausprobieren von verschiedenen Clock-Signalen, das Richtige erraten. Das Clock-Signal gibt der CPU die Anweisung die LAD 0-3 Signale in der richtigen Reihenfolge zu lesen (z.B. alle 40 Nanosekunden). Dieses Clock-Signal wurde nach mehreren Versuchen richtig erraten.

Mit Hilfe des abgefangenen Entschlüsselungs-Keys war der Angreifer nun in der Lage die SSD des Ziellaptops an sein eigenes Gerät zu koppeln und unter der Nutzung von „dislocker“ (kostenlos verfügbar über github) diese zu entschlüsseln.

Die aufgeführte Angriffsmethode setzt vorraus, dass ein Angreifer physischen Zugang zum Zielgerät hat. itsec-dach.de geht davon aus, dass dies eine bewusst eingebaute Backdoor ist.

Ob die Angriffsmethode auch bei Motherboards von anderen Herstellern funktioniert, ist bisher nicht bekannt.